Cyber-health with a password and an antivirus program is not enough

English

At the beginning of December 2019, the operating system of the Benešov Hospital, Czech Republic, was crippled by a malicious computer virus to such an extent that no device could be started and doctors had to cancel all planned operations.

Most unwanted breakthroughs in information systems are not so dramatic, but they are not uncommon. One British healthcare company was forced to deal with a case wherein data was leaked from the computer of a high-ranking manager, a person who had access to sensitive and private patient information. Eventually, it was discovered that this manager had merely copied this data to Excel files and forwarded them to her husband to do routine editing work. This mundane task lead to a critical breach in data security.

General users of computer systems are likely familiar with security features like passwords, antivirus protection, and firewalls. But computer cyber security is a much more pervasive and complicated issue, and the dangers are most often underestimated.

Here is an interesting figure: companies typically take 270 days to notice that their network has been targeted by a cyberattack. In health care, where human lives are often dependent upon a secure system of information sharing, something like this could have enormous—and even fatal—consequences. Healthcare facilities, just as other institutions, rely more and more upon computer systems, and communications are increasingly digitized. A critical weakness emerges, then, as hospitals and other healthcare institutions attempt—an often neglect—to monitor and secure their own data security systems.

The Prague Institute of Experimental and Clinical Medicine (IKEM) is emerging as a Czech pioneer in mobile medical applications. IKEM currently has three functional mobile applications for doctors and nurses, and one for patients. An additional application now allows the exchange of more patient data between emergency reception and emergency services. In the deployment of these helpful communications devices, it was paramount that IKEM also address the key issue of security in the new systems, and eventually entrust this critical element of data protection to an external supplier with precisely this expertise.

Because of the sensitivity of information being shared, Telemedicine demands the highest degree of security measures. The National Telemedicine Center, which, among other things, is developing an aftercare system for people who have suffered a heart attack, must sucure not only the patient's mobile application and its communication with the computer in the hospital, but also the heart monitoring sensor and its data exchange with the application. The data that arrives at the hospital computer through this chain is crucial for determining drug treatment and dosing, so any unwanted manipulation could be fatal.

When it comes to applications security, healthcare organizations like IKEM usually rely upon specialized solutions from external suppliers. This frees their in-house software developers to train their focus on the very purpose of the application and its functionality.

Healthcare institutions might follow the example of the financial sector where "keys" are increasingly being used to secure access to Internet banking. As illustration: after filling in the access data, the user is prompted for a fingerprint or face identification instead of a mobile SMS code. If this step is successful, the computer banking opens. This method is certain to become the norm of the future, as the European Commission is leaning toward biometrics as the second factor of user authentication, and this is certain to be reflected in its new regulations.

As healthcare institutions depend more and more upon a system of mobile communications involving personal devices, the protection of sensitive data is now of key concern. It is not surprising that Cyber-security of medical applications was the focal point during one of last year's workshops of the Health (in) Future platform.

Česky

Kyberzdravotnictví s heslem a antivirovým programem nevystačí

Chod Benešovské nemocnice ochromil počátkem prosince 2019 počítačový virus do té míry, že nešel spustit žádný přístroj a lékaři museli zrušit všechny plánované operace.

Nežádoucí průlomy do informačních systémů ale nemusí být zdaleka tak dramatické. Jedna britská zdravotnická společnost řešila případ, kdy data unikala z počítače její vysoce postavené manažerky, jež měla přístup k údajům a pacientech. Nakonec se ukázalo, že je kopírovala do excelovských souborů a ty přeposílala k úpravám manželovi, který „to s excelem umí“.

Kybernetická bezpečnost je mnohem širší otázka, než jak ji lidé mnohdy vnímají – tedy jako heslo, antivirus a firewall v počítači. O tom, že ji není radno podceňovat, a přesto se tak děje, svědčí ještě jedno zajímavé číslo: firmám trvá typicky 270 dní, než si všimnou, že se jejich síť stala terčem útoku. Ve zdravotnictví, kde jde o lidské životy, by něco podobného mohlo mít nedozírné následky. I proto, že se zdravotnická zařízení nevymykají trendu doby a ve stále větší míře se digitalizují. V některých případech na tom už pracují i vlastními silami a ve vlastní režii.

Například pražský Institut experimentální a klinické medicíny (IKEM) se stává českým průkopníkem v mobilních zdravotnických aplikacích. V současnosti má tři pro lékaře a sestry a jednu pro pacienty. A vytváří další aplikaci, která umožní výměnu většího množství dat o pacientech mezi urgentním příjmem a záchrannou službou. IKEM přitom samozřejmě řešil i klíčovou otázku bezpečnosti nových systémů a nakonec ji svěřil externímu dodavateli.

Ještě náročnější zadání z hlediska bezpečnosti může přinášet telemedicína. Národní telemedicínské centrum, které mimo jiné vyvíjí systém následné péče pro lidi po srdeční příhodě, musí totiž zabezpečit nejen aplikaci v mobilu pacienta a její komunikaci s počítačem v nemocnici, ale i senzor, který sleduje činnost srdce, a jeho výměnu dat s aplikací. Údaje, které přes tento řetězec dorazí do nemocničního počítače, jsou přitom zásadní pro stanovení léčby a dávkování léků, takže jakákoli nežádoucí manipulace by mohla být fatální.

Zdravotnické organizace, tak jako zmíněný IKEM, proto zpravidla využívají specializovaná řešení externích dodavatelů. Jejich vlastní vývojáři se pak mohou o to více soustředit na samotný smysl aplikace a její funkcionality.

Webové zdravotnické aplikace by si pak mohli vzít příklad z některých řešení ve finančním sektoru, kde se pro zabezpečení přístupu do internetového bankovnictví čím dál častěji používají „klíče“. Uživateli po vyplnění přístupových údajů přijde místo někdejší sms s kódem na mobilní telefon výzva k zadání otisku prstu nebo k identifikaci obličeje. Pokud tento krok úspěšně provede, bankovnictví v počítači se otevře. Tohle řešení má o to větší budoucnost, že Evropská komise v nové regulaci nepovažuje zasílání sms jako druhý faktor ověření uživatele za bezpečné, a dává přednost právě biometrii.

Kyberbezpečnosti zdravotnických aplikací se věnoval jeden z posledních loňských workshopů platformy Zdravotnictví (v) budoucnosti.

Most Recent Articles

You Might Be Interested in Reading These Articles

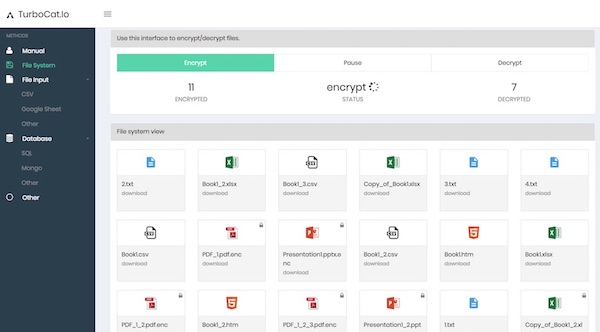

Customer interview: Read how Prodvinalco uses TurboCat.io for a file encryption

Data encryption is a critical part of GDPR compliance although there are no explicit GDPR encryption requirements. The regulation vaguely states that businesses must enforce safeguards and security measures to protect all consumer data that they handle. The GDPR refers to pseudonymization and encryption as “appropriate technical and organizational measures.

Published on September 13, 2018

Five Ways AI And Machine Learning Can Enhance Cybersecurity Strategy

Artificial Intelligence (AI) and its essential component machine learning are causing a stir in practically every industry from marketing to education. It’s no wonder designers and tech developers are finding ways to use the benefits of automated technologies to improve cybersecurity infrastructure and defend against increasingly complex and numerous cyber threats.

Published on June 24, 2020

TeskaLabs has become a leader of Mobile Healthcare applications in the Health (in) Future Platform

Cellphone instead of a filing cabinet. Until quite recently, doctors at the IKEM hospital in Prague needed to perform photo documentation by first taking pictures with a digital camera, and then downloading and/or uploading them via a computer network to patient cards. A solution to this tedious and time-consuming practice was made possible through the use of mobile scanning technology.

Published on December 10, 2019