🇨🇿 Česká verze je níže / Czech version is below.

Log Management: Pre-implementation analysis

Pre-implementation analysis is a preparatory phase on the way to deploying a functional cybersecurity management system, i.e., TeskaLabs SIEM and security event management, Log Management. It is an integral and essential part of the entire implementation process, as it helps uncover any potential risks that may arise when deploying the SIEM and log management tools. Thanks to it, it will be possible to better specify which solution for a prticular IT infrastructure will be the right one and thus ensure the maximum possible security and visibility across all systems in the organization. Therefore, the pre-implementation analysis usually precedes the purchase of a custom tool to secure IT infrastructure.

The basis for the proper functioning of almost everything always takes place in the "gut", whether we are talking about the functioning of the human organism or a company and society. If we are talking about the imaginary guts of a company that will run like clockwork, you can't do without the right security.

In the context of security, it is necessary to focus on what may not be visible at first glance and that is a properly maintained IT infrastructure, which is also related to the possible outputs in the form of camera systems or firewalls, sufficient storage and others. The solution to remove all the flaws from the imaginary guts of your company is an implementation analysis of one of the individually selected solutions. One of them is the deployment of a cybersecurity management system, in other words the TeskaLabs SIEM

TeskaLabs SIEM and LogMan.io

TeskaLabs SIEM is a tool that performs management and security monitoring, where real-time events can be monitored, automatically responded to and reports can be generated. With its help, you will improve the security of your entire corporate infrastructure and potential risks will be eliminated. The basis of security monitoring, i.e. security information management, is Log Management. The TeskaLabs LogMan.io tool was designed for this purpose. Because it is ready for immediate deployment in any IT environment, you can quickly gain visibility of all your data and take full advantage of its benefits. These include real-time log and event analysis, unlimited disk storage, long-term log archiving and retention, and more.

What does the pre-implementation analysis involve

However, before the implementation itself can take place, there are several steps to go through, one of the most basic and all the more important is a pre-implementation analysis, which will help reveal what are the priorities that need to be addressed and also whether all the security processes and policies are set up correctly. The outcome of the pre-implementation analysis is then the design of the optimal solution, which is always tailored to the client.

Steps of the pre-implementation analysis

As part of the pre-implementation analysis, it is necessary to go through all IT areas of the client and his company. Starting with the architecture of the IT network structure, where an inventory of all equipment and log sources (logs are any records of events or activities in the IT infrastructure) to be connected is made with the open interaction of the supplier and the client. For the more devices that are properly connected, the greater the overall visibility and insight the client will have into their IT structure.

The sources where inventories are carried out include: Networking Cloud Virtual and physical servers (e.g. Windows, Linux...) Disk storage (e.g. HP Primera..) Backup (e.g. Veem, Veem One...) Printers (e.g. SafeQ Print Management...) User stations (e.g. Windows, Kaspersky, etc.) Applications (e.g. Microsoft Echange, Oracle Database Servers, Helios, Microsoft Sharepoint, Logmanager, etc.) Access systems (e.g. Colnod..) Camera systems

If the IT structure is not located in just one building, these log sources are also included in the inventory within the client's other branches. You can see what form this inventory takes in the document that is listed below.

Once the resource inventory is complete, the next step is to determine the data intensity and what the size of the overall IT infrastructure is. This step is critical, as it has a significant impact on the size of the LogManagement and SIEM installation and associated storage needed to run smoothly and efficiently. The benchmark for determining the size is EPS ("events per seconds") units, or events per second that are run through devices or applications in the IT infrastructure over a period of time. These events can be calculated, but this calculation takes some time, and to make it more time efficient, a calculator has been created to calculate the number of EPS, just enter the relevant numbers into it. The second measure is the volume of data that is processed in the IT structure, calculated in units of gigabyte per day (GB/day).

The architecture and hardware of the infrastructure

The next step is to ensure that the IT infrastructure architecture is able to grow with the IT evolution of the client's entire organization. The solution proposed in the pre-implementation analysis must therefore be able to accommodate this growth and also be scalable. In such a case, the investment in the implementation of the selected solution has an increasing return on investment, as the productive deployment time of the tool increases significantly along with the growth of the IT organization. An example of how architecture can be recorded in documentation can be this.

A hardware configuration design is then created based on the previous log analysis and high availability requirements. Included in the design is the assumption that data volumes will continue to increase as the lifecycle and development progresses and the number of connected systems expands. Therefore, the solution must reflect from the given architecture and provide broad scalability, i.e., the ability to connect server nodes or devices in a future installation evolution.

According to legislative requirements, it is also necessary to consider the storage of data, more precisely how much and for how long, or data retention. At this point, the volume of data produced during weekdays and weekends is calculated, which together make up the volume of data per week. Then comes the retention, which results from the data lifecycle, i.e. the process by which data are chronologically classified into different storage levels according to their age.

This ranges from the fastest, where the logs are the most recent (here they are stored from a few days to weeks or months) to offline storage, where the oldest data is stored (for several years) and then deleted. To give an idea, such retention can be illustrated by an example where the estimated volume of weekly data is 440GB and the proposed length of retention, together with the ability to deliver exports, is 18 months, to designated authorities, including those in the Czech Republic:

The exact requirements for functional tools meeting the above points are anchored in Decree of the Law on Cyber Security No. 82/2018 Coll..

Once all the necessary information and status is identified, the design of the optimal solution and the outlook for the future is proceeded, where the extension to SIEM is described, and the inventory of components to be used is described within the design. Among them can be found, for example, the schema-less database for data retrieval and storage "ElasticSearch" , the software component that handles data flows "Apache Kafka" . In the context of containerization, these can be "Docker" technologies, where each installed application is installed as a "container" and management is performed by this tool.

Conclusion

All the mentioned steps are then written down in a pre-implementation analysis document, which serves as a detailed analysis of the IT infrastructure of the client and can be used as a basis for the selection procedure as well as for the technical management of the construction and implementation of the Log Management or SIEM solution itself. If you would like to learn more about improving your company's security, along with a solution that will be built specifically for you, contact us here.

If you're interested in what such a complete analysis looks like, email us for an example at info@teskalabs.com.

🇨🇿 Předimplementační analýza

Předimplementační analýza je přípravnou fází, při cestě k nasazování funkčního systému pro správu kybernetické bezpečnosti, tedy TeskaLabs SIEM a správy bezpečnostních událostí, Log Managementu. Je nedílnou a zásadní součástí celého procesu implementace, neboť pomáhá odkrýt veškerá možná rizika, která mohou nastat při nasazování zmíněných nástrojů SIEM a log managementu. Díky ní se podaří lépe specifikovat jaké řešení u konkrétní IT infrastruktury bude tím správným a bude tak zajišťovat maximální možnou bezpečnost a viditelnost napříč všemi systémy v organizaci. Proto předimplementační analýza zpravidla předchází nákupu vlastního nástroje k zabezpečení IT infrastruktury. Základ správného fungování, takřka všeho, se vždy odehrává ve „střevech“ ať už mluvíme o fungování lidského organismu či firmy a společnosti. Pokud hovoříme o pomyslných střevech firmy, která bude šlapat jako hodinky, neobejdete se bez správného zabezpečení.

V rámci zabezpečení je potřeba se zaměřit i na to, co nemusí být na první pohled vidět a tou je řádně ošetřená IT infrastruktura, se kterou souvisí i pomyslné výstupy v podobě kamerových systémů či firewallů, dostatečného uložiště a dalších. Řešením, jak všechny neduhy z pomyslných střev své společnosti odstranit, je implementační analýza jednoho z individuálně vybraných řešení. Jedním z nich je nasazení systému pro správu kybernetické bezpečnosti neboli TeskaLabs SIEM

TeskaLabs SIEM a LogMan.io

TeskaLabs SIEM je nástrojem, který provádí správu a bezpečnostní dohled, kdy v reálném čase lze monitorovat události, automaticky na ně reagovat a možnost vytvářet reporty. S jeho pomocí zdokonalíte bezpečnost celé firemní infrastruktury a případná rizika se eliminují. Základem bezpečnostního monitoringu, tedy správy bezpečnostních informací, je Log Management. K tomuto úkolu byl vytvořen nástroj TeskaLabs LogMan.io. Díky tomu, že je připravený k okamžitému nasazení v jakémkoliv IT prostředí, lze velmi rychle získat přehled nad veškerými daty a plně využívat jeho výhody. Mezi ně patří, jak analýza logů a událostí v reálném čase, tak neomezené diskové úložistě, dlouhodobá archivace a retence logů a další.

Co zahrnuje předimplementační analýza

Než však může dojít k implementaci samotné, je potřeba projít několika kroky, jedním ze základních a o to více důležitých je předimplementační analýza, která pomůže poodhalit, jaké jsou priority, potřebné vyřešit a také zda veškeré bezpečnostní procesy a zásady jsou správně nastaveny. Výstupem předimplementační analýzy je poté navržení optimálního řešení, které je vždy sestaveno na míru dle daného klienta.

Kroky předimplementační analýzy

V rámci předimplementační analýzy je třeba projít všemi IT oblastmi klienta a jeho společnosti. Počínaje architekturou struktury IT sítě, kde je provedena za otevřené součinnosti dodavatele a klienta inventura veškerého zařízení a zdrojů logů (logy jsou jakékoli záznamy událostí či aktivit v IT infrastruktuře), které mají být připojeny. Neboť čím větší množství zařízení bude řádně připojeno, o to větší bude zajištěna celková viditelnost a vhled klienta do své IT struktury.

Mezi zdroje, kde se provádí inventura se řadí: Networking Cloud Virtuální a fyzické servery (př. Windows, Linux..) Disková uložiště (př. HP Primera..) Zálohování (př. Veem, Veem One…) Tiskárny (př. SafeQ Print Management…) Uživatelské stanice (př. Windows, Kaspersky apod.) Aplikace (př. Microsoft Echange, Oracle Database Servers, Helios, Microsoft Sharepoint, Logmanager a další) Přístupové systémy (př. Colnod..) Kamerové systémy

Pokud se IT struktura nenachází jen v jedné budově, zařadí se tyto zdroje logů také do inventury v rámci „poboček“ klienta. Jakou podobu tato iventura má v dokumentu, který se následně vytváří se můžete podívat níže.

Po dokončení inventury zdrojů, je dalším krokem určení datové náročnosti a jaké je velikost celkové IT infrastruktury. Tento krok je zásadní, jelikož má značný vliv na to jakou velikost bude mít instalace Log Managementu a SIEMU a s ním související uložiště, potřebné k plynulému a účinnému provozu. Měřítkem pro určení velikosti jsou jednotky EPS („events per seconds“), neboli události za sekundu, které se za určitý čas proběhnou zařízeními či aplikacemi v IT infrastruktuře. Tyto události se dají vypočítat, avšak tento výpočet zabere jistý čas a pro zefektivnění času je vytvořena kalkulačka , která počet EPS vypočítá, stačí do ní jen zadat relevantní počty. Druhým měřítkem je objem dat, které se v dané IT struktuře zpracují, jsou počítané v jednotkách gigabyte za den (GB/day).

Architektura a Hardware IT infrastruktury

Dalším krokem je zajištění toho, aby architektura IT infrastruktury byla schopna růst společně s vývojem IT celé organizace klienta. Navrhované řešení v rámci předimplementační analýzy, tak musí tedy splňovat umožňovat tento růst a také být škálovatelné. V takovém případě má investice do implementace vybraného řešení zvyšující se návratnost, jelikož společně s růstem IT organizace se i doba produktivního nasazení nástroje výrazně prodlužuje. Příkladem, jak architektura může být zaznamenána v dokumentaci může být tento.

Následně se vytvoří návrh hardwarové konfigurace, která vychází z předchozí analýzy logů a požadavků na vysokou dostupnost. V návrhu je zahrnut i předpoklad, že s životním cyklem a vývojem se objem dat bude nadále navyšovat a budou se rozšiřovat množství připojených systémů. Řešení tedy musí odrážet z dané architektury a poskytovat širokou škálovatelnosti, tedy možnost připojení serverových nodů či zařízení v budoucím instalačním vývoji.

Dle legislativních požadavků, je třeba počítat také s ukládáním dat, přesněji jaké množství a na jak dlouhou dobu, neboli retencí dat. V tomto bodě se vypočítá objem dat, která se vyprodukují během pracovních dní a víkendů, což dohromady tvoří objem dat za týden. Poté přichází na řadu zmiňovaná retence, která vyplývá z životního cyklu dat, tedy proces, kdy jsou data dle svého stáří chronologicky zařazována do různých úrovní uložišť.

A to od nejrychlejších, kde jsou logy nejnovější (zde jsou uchovávány od několika dní po týdny či měsíce) postupně až do offline uložišť, kde jsou uchovávány nejstarší data (po několik let) a případně poté smazány. Pro představu, lze si takovou retenci přiblížit na příkladu, kdy odhadovaný objem týdenních dat je 440GB a navrhovaná délka jejich uchovávání, společně se schopností dodávat jejich exporty je 18 měsíců, a to pověřeným orgánům, mezi kterými jsou v České republice:

Přesné požadavky pro funkční nástroje splňující výše uvedené body, jsou ukotveny ve vyhlášce Zákona o kybernetické bezpečnosti č. 82/2018 Sb..

Jakmile jsou zjištěny veškeré potřebné informace a stav, přistoupí se k navržení optimálního řešení a výhled do budoucna, kde je popsáno rozšíření na SIEM, v rámci designu je pak popsán soupis komponent, které budou použity. Mezi nimi lze nalézt například bezschémovou ("schemaless") databázi pro vyhledávání a ukládání dat „ElasticSearch“ , softwarovou komponentu zpracovávající datové toky „Apache Kafka“ . V rámci kontejnerizace to mohou být technologie „Docker“, kdy každá instalovaná aplikace se instaluje jako „kontejner“ a správu provádí tento nástroj.

Závěr

Veškeré zmíněné kroky jsou poté sepsány v dokumentu předimplementační analýzy, která slouží jako podrobná analýza IT infrastruktury daného klienta a dá se použít jako podklad k výběrovému řízení, tak i pro technické řízení výstavby a implementaci samotnou řešení Log Managementu či SIEMU.

Pokud se chcete dozvědět více o zvýšení bezpečnosti své společnosti, společně s řešením, které bude sestaveno přímo pro Vás, kontaktujte nás zde.

Pokud vás zajímá, jak vypadá kompletní analýza napište nám o její příklad na info@teskalabs.com.

Most Recent Articles

You Might Be Interested in Reading These Articles

What TCP port to use with SeaCat?

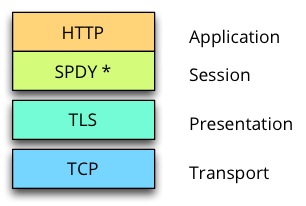

SeaCat requires to specify one TCP port that is eventually used for client-gateway communication. Clients connect to this port to establish TLS channel that is used to exchange requests and related responses. SPDY-based communication protocol is used for traffic in this channel.

Published on May 23, 2014

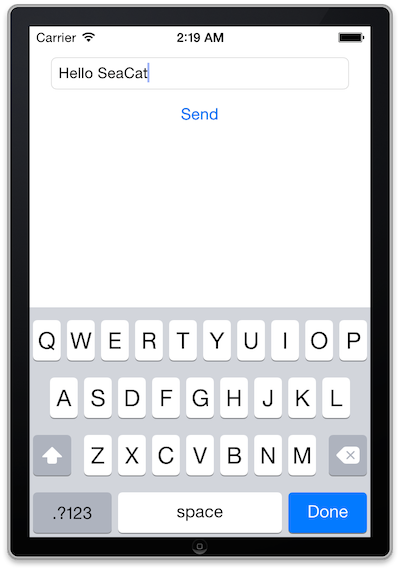

SeaCat tutorial - Chapter 2: Simple Post (iOS)

The goal of this article is to create a simple iOS client which generates a simple POST Request which will be read in host written in Node.js and the output generated in the console. The whole comunication will be handled by SeaCat which help us to establish fast and secure connection among our key components.

Published on September 09, 2014

Q&A: Mobile App Developers Asked How SeaCat Will Protect Their Apps, Backend, and the Data. Here Are the Answers

We've spent a great deal of time talking to mobile app developers to understand their approach to handling mobile application security. In this Q&A, we put together the answers to the most common questions asked by these app developers.

Published on May 07, 2015